為什麼需要資安防護工具?

現在的攻擊不只多樣,還會「變形」躲過傳統防護,例如病毒、惡意程式、DDoS、偽裝(spoofing)、側信道攻擊等。單靠一個工具不夠,因此實務上會組合多種資安防護工具,從「單一電腦」一路守到「整個企業網路」。

1. 防毒與反惡意程式(Antivirus / Anti‑malware)

防毒是大家最熟的入門工具,現在多數產品其實已經是「反惡意程式套件」,不只掃病毒,還包含勒索軟體、木馬、廣告軟體等。

它主要做的事:

- 掃描檔案與程式,找出已知的惡意碼特徵。

- 監控系統行為(例如可疑加密大量檔案)並即時阻擋。

- 定期更新病毒碼與偵測規則,對應最新威脅。

重點:防毒保護的是「單一主機/端點」本身,屬於最基本的一層防護。

2. 防火牆(Firewall)

防火牆可以想成「網路世界的大門管制」,負責決定哪些流量可以進出你的電腦或公司網路。

主要功能:

- 依照規則(Access Control Lists, ACL)允許或阻擋特定來源 IP、目的 IP、Port、協定。

- 過濾惡意或異常的網路封包,降低入侵與 DDoS 風險。

- 可分為:主機防火牆(在單一作業系統內)與網路防火牆(部署在網路邊界)。

重點:防火牆守的是「網路邊界/網路路徑」,是企業最常見的第一道關卡。

什麼是 ACL:Access Control Lists (ACL,存取控制清單)

想像你家大樓有一位非常嚴格的管理員,他手裡拿著一張「訪客許可名單」:

名單內容:

- 住戶 A:可以進入大門、可以使用電梯、可以進健身房。

- 外送員 B:可以進入大門,但「不能」使用電梯(只能走樓梯)。

- 訪客 C:完全「不能」進入。

這張名單清楚記錄了「誰(Subject)」可以對「哪個地方(Object)」做「什麼事(Action)」。在電腦世界裡,這張名單就是 ACL。

3. 入侵偵測與防禦系統(IDS / IPS)

防火牆像門神,IDS/IPS 則像「保全 + 自動反制」。

- IDS(Intrusion Detection System)入侵偵測系統

- 監看網路或主機的活動,偵測可疑行為或已知攻擊特徵,發出警報。

- 只「偵測、不動手」,通常交給人工或其他系統處理。

- IPS(Intrusion Prevention System)入侵防禦系統

- 一樣會檢查流量,但發現攻擊時會「直接阻擋或丟棄封包」,主動防禦。

- 多部署在防火牆旁邊或內部關鍵路徑上。

重點:IDS/IPS 主要是對「進階攻擊與異常行為」進行偵測與阻擋,補強防火牆看不到的細節。

4. 日誌集中與安全事件管理(SIEM)

SIEM(Security Information and Event Management)是企業級常見關鍵工具,它像是「資安指揮中心」。

它會:

- 從防火牆、伺服器、應用程式、端點等收集大量 log。

- 用規則或行為分析找出異常事件(例如同一帳號在多國同時登入、多次失敗登入、可疑資料外傳)。

- 提供儀表板、警示與調查工具,幫資安人員看到「整體威脅情況」。

重點:SIEM 不是直接擋攻擊,而是用來「看清情況、早點發現威脅」,對 APT 或長期滲透特別重要。

APT 是什麼(進階持續性威脅)

想像你家是一座戒備森嚴的豪宅:

- 普通駭客: 像個小偷,隨機在路上找沒鎖好的門窗,進去偷點零錢就跑。

- APT 攻擊者: 像是一群職業間諜。

- 他們會先觀察你的作息,收買你的送貨員,甚至研究你家大門鎖的型號(進階 Advanced)。

- 他們不急著破門,而是挖一條地道,或是裝成水電工混進去,在裡面躲半年(持續性 Persistent)。

- 他們的目標不是你的錢包,而是你保險箱裡的「機密技術圖紙」(威脅 Threat)。

5. 封包監聽與分析(Packet Sniffer / Network Analyzer)

像 Wireshark 這類工具,常被稱為「封包嗅探器(sniffer)」。

它的用途:

- 監看一段網路上的封包內容,分析協定、錯誤、延遲等問題。

- 幫你找網路故障原因,或調查可疑流量。

合法使用時,它是網管和資安工程師的重要工具;但如果被攻擊者用在未授權環境,就會變成「竊聽工具」,可以偷看未加密的敏感資料。

6. DDoS 防禦與流量清洗工具

大型網站或服務常會遭遇 DDoS 攻擊(大量流量把你打掛)。

常見防禦方式與工具:

- 雲端 DDoS 防護服務(例如雲端清洗中心)協助在雲端就把惡意流量擋掉,再只把乾淨流量送回你的網站。

- 硬體 DDoS 防護設備部署在資料中心,偵測異常流量模式並即時丟棄攻擊封包。

重點:這一類工具專門對付「量大」或「異常模式」的流量攻擊,確保服務不會被淹沒。

7. 漏洞掃描與弱點管理工具

這類工具會自動掃描系統、網路與服務,找出已知弱點,例如未更新的軟體版本、錯誤設定等。

用途包括:

- 定期檢查伺服器、網站、網路設備是否有已知 CVE 漏洞。

- 產出報告,協助優先修補高風險項目。

重點:它們不是在「擋攻擊」,而是在攻擊發生前先找出洞,讓你提早修。

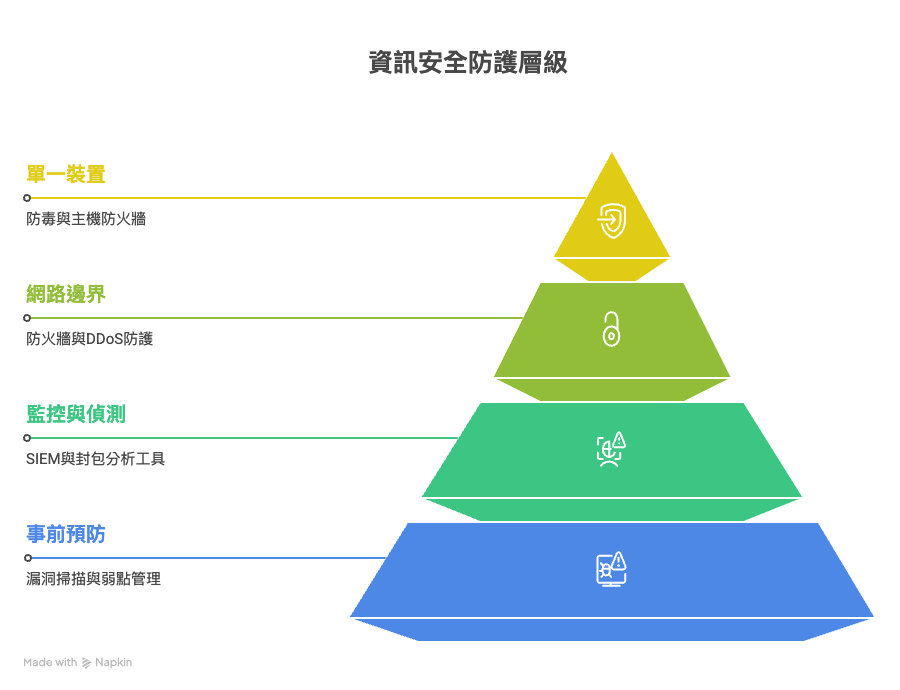

串起來看:這些工具一起怎麼保護你?

可以把整體防護想成一條「防線組合」:

- 單一裝置層:防毒 / EDR、主機防火牆、主機型 IDS。

- 網路邊界層:防火牆、IPS、DDoS 防護。

- 監控與偵測層:SIEM、封包分析工具。

- 事前預防層:漏洞掃描與弱點管理。

正如 CC 課程講的:有些工具專注在「辨識威脅」,有些工具像防毒、防火牆、IPS 則「同時具備偵測與阻擋能力」,一起搭配才能有效對抗現代多層次攻擊。

常見問題(FAQ)

Q1:只有裝防毒軟體就夠安全了嗎?

不夠。防毒主要保護單一裝置,無法取代防火牆、IDS/IPS、SIEM 等其他層級的防護,尤其對企業環境來說,必須多層防禦才有辦法應付進階攻擊。

Q2:防火牆和 IDS/IPS 有什麼差別?

防火牆依規則「准出入」,IDS 負責「偵測可疑行為並發警報」,IPS 則是在此基礎上直接「擋掉攻擊流量」,是偵測 + 防禦的組合。

Q3:SIEM 是不是比防火牆還重要?

兩者用途不同。防火牆是邊界「即時阻擋」,SIEM 是集中 log 與事件,幫你「看出整體威脅與長期模式」。在企業裡通常是一起用,而不是誰取代誰。

Q4:Sniffer 工具是不是非法?

工具本身中立,在自己授權的網路中做診斷和分析是合法且必要的;但若在未授權的網路上偷偷抓封包,就可能觸犯法律,視國家與情境而定。

Q5:如果我只是一般使用者,最少應該做什麼?

至少要:開啟系統內建防火牆、安裝並更新防毒/防惡意程式、保持系統與軟體更新,以及在公共 Wi‑Fi 使用時搭配 VPN 降低風險。

延伸閱讀